Yleistä

Turvallisesti perille saapuva sähköposti on yksi organisaatioiden ja yritysten tärkeimmistä viestintävälineistä. Koska roskaposti- ja phishing-hyökkäyksiä on kuitenkin paljon, myös lähettäjän tunnistaminen on erittäin tärkeää. Yksi keino tähän on käyttää yleisiä sähköpostin todennusprotokollia SPF, DKIM ja DMARC.

Tämän ohjeistuksen tarkoituksena on tutustuttaa käyttäjät siihen, mitä termit SPF, DKIM ja DMARC tarkoittavat. Riippuen organisaatiosi verkkosivuston isännöintiratkaisusta näiden todennusmenetelmien lopullisesta käyttöönotosta vastaa joko organisaation oma IT-osasto tai organisaation verkkotunnusta ylläpitävä yritys. Linkitä tarvittaessa tämä ohje eteenpäin organisaatiossasi.

Eri sähköpostipalveluntarjoajilla on omat sääntönsä, jotka määrittelevät, mitkä sähköpostit toimitetaan vastaanottajan postilaatikkoon ja mitkä kuuluvat roskapostiin, joten sääntöjä sovelletaan vastaanottajan puolella. Tämän vuoksi suosittelemme kaikille asiakkaillemme, että he ottavat käyttöön nämä todennusmenetelmät varmistaakseen, että heidän sähköpostinsa toimitetaan perille, eikä vastaanottajan sähköpostipalvelu leimaa niitä roskapostiksi tai estä niitä.

Todennuksien käyttöönotto vaatii, että määrität järjestelmään sähköpostin, josta verkkotunnuksesi sähköpostit lähetetään. Tarkemmat ohjeet tähän sekä ohjeet SPF:n ja DKIMin käyttöönottoon löydät ohjeesta Määritä lähettävät sähköpostiosoitteet ja todennusmetodit.

DMARCista kerromme yleisesti tämän artikkelin lopussa. Lisätietoa DNS-tietueesta on saatavilla artikkelissa Mitä DNS tarkoittaa.

SPF

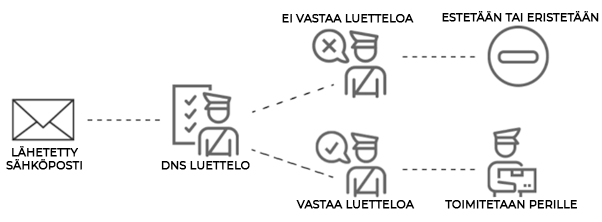

Sender Policy Framework (SPF) tarkistaa, että lähettäjän IP-osoite vastaa verkkotunnusten hyväksyttyjen IP-osoitteiden luetteloa. Verkkotunnuksen hyväksyttyjen lähettävien verkkotunnusten luettelo julkaistaan kyseisen verkkotunnuksen DNS-tietueissa (Domain Name System). Jos IP-osoite vastaa valtuutetun lähettäjän osoitetta, sähköpostia pidetään oikeana ja se toimitetaan todennäköisemmin vastaanottajan postilaatikkoon. Jos IP-osoite ei täsmää, sähköposti joko estetään tai eristetään (lähetetään roskapostikansioon).

Voit ajatella SPF:ää juhlien vieraslistana – jos olet listalla, vartija päästää sinut sisään (sähköposti toimitetaan). Jos sinua ei löydy listalta, et pääse sisään (esto) tai joudut odottamaan ovella, kunnes juhlien isäntä tulee katsomaan, saako sinut päästää sisään (eristys).

DKIM

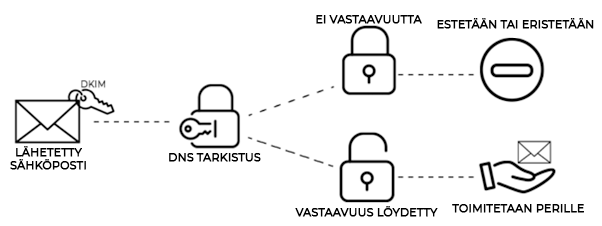

DomainKeys Identified Mail (DKIM) on salattu yksityinen avain, joka on liitetty verkkotunnukseen. Kun sähköpostia lähetetään, avain liitetään sähköpostiin, ja vastaanottava palvelin vertaa avainta lähettäjän verkkotunnuksen julkiseen DNS-tietueeseen. Jos avain vastaa DNS-tietuetta, se vahvistaa, että sähköposti on todella valtuutetun verkkotunnuksen lähettämä eikä sen sisältöä ole peukaloitu matkalla.

DKIM ja SPF toimivat yhdessä, eikä DKIMiä yksinään voi käyttää täydelliseen todentamisprosessiin. Jos siis esimerkiksi olet menossa SPF-vertauksessa mainittuihin juhliin, nimesi on oltava listalla (SPF), jotta turvamies voi päästää sinut sisään. Varmistaaksesi kuitenkin, että kyseessä olet todella sinä, eikä joku ole varastanut henkilöllisyyttäsi matkallasi kotoasi juhliin, sinun on myös annettava vartijalle salainen avain (DKIM), joka annettiin sinulle, kun sinut kutsuttiin juhliin, tai muuten sinua ei päästetä sisään. Mutta et voi antaa vartijalle vain avainta (DKIM) päästääksesi sisään, vaan sinun on myös annettava nimi, joka on listalla (SPF).

DMARC

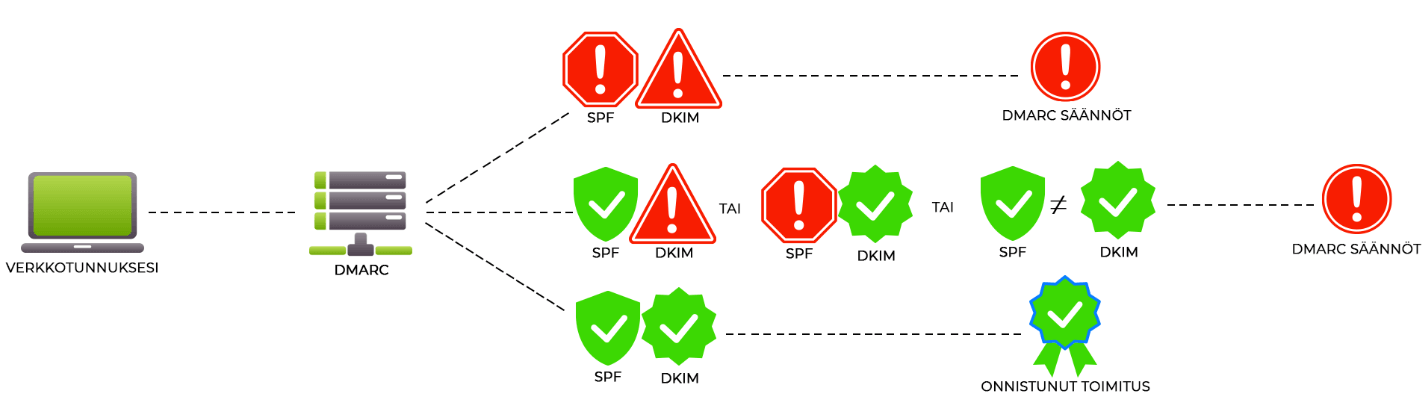

DMARC:tä (Domain-based Message Authentication, Reporting, and Conformance) käytetään yhdessä SPF:n ja/tai DKIM:n kanssa. DMARC määrittää säännöt, miten sähköpostia käsitellään, jos se ei läpäise sekä SPF- että DKIM-tarkistusta. DMARC:n vaihtoehdot ovat ei toimenpiteitä (none), sähköpostin lähettäminen roskapostikansioon (quarantine) tai sähköpostin estäminen (reject).

Miten DMARC sitten tarkistaa, että verkkotunnuksesi lähettämä sähköposti on aito? Kuvitellaan, että sinun on kirjauduttava hotelliin (vastaanottajan postilaatikkoon) käyttämällä kahta henkilöllisyystodistusta, joten annat vastaanottovirkailijalle (vastaanottopalvelimelle) henkilökorttisi (SPF) ja passisi (DKIM). Jos molemmat henkilöllisyystodistuksesi ovat aitoja ja vastaavat täsmäävät sekä siihen kuka sanot olevasi, että siihen, minkä vastaanottovirkailija näkee tiedoissaan (DNS), pääset sisään. Joten sähköpostin tapauksessa se toimitetaan onnistuneesti.

Jos molemmat todistukset eivät läpäise tarkistusta, turvamiehet (DMARC) ryhtyvät DNS:ssä määritettyjen DMARC sääntöjen mukaisiin toimiin. Sinulla on mahdollisuus päästä sisään (DMARC none), mutta sisäänpääsysi voidaan myös evätä (DMARC reject). Tai sinut saatetaan viedä erilliseen huoneeseen kuulusteltavaksi (DMARC-karanteeni).

Koska hotellin turvatoimet ovat tiukat, yksi aito henkilöllisyystodistus ei riitä. Jos passisi on aito, mutta henkilökorttisi ei, et pääse sisään ja DMARC-sääntöjä noudatetaan. Jos molemmat henkilöllisyystodistuksesi ovat aitoja, mutta niissä ei ole samoja tietoja, esimerkiksi jos toisessa henkilöllisyystodistuksessa sanotaan, että olet herra Smith ja toisessa lukee herra Blacksmith, DMARC-säännöt astuvat voimaan.

Helmikuusta 2024 alkaen DMARCin käyttöönotto on lisätty vaatimuksena tietyille sähköpostipalveluntarjoajille, kuten Googlelle ja Yahoolle. Tämän vuoksi suosittelemme asiakkaillemme DMARC:n käyttöönottoa, jotta heidän lähettämiensä sähköpostiviestien perillemeno voidaan varmistaa. Tämä on kuitenkin tehtävä verkkotunnuksen hallinnointipuolella, mikä tarkoittaa, että CRM-palvelu ei voi määrittää tätä puolestasi, vaan se on tehtävä IT-osastollasi tai verkkotunnustasi isännöivän yrityksen toimesta riippuen siitä, miten verkkosivustosi on määritetty, koska verkkosivustosi DNS-tiedostoa on muutettava DMARC:n määrittämistä varten.

DMARC on hyvin verkkotunnuskohtainen, joten kaikki esimerkin tiedot ovat vain esittelytarkoituksessa, ja osat kuten yourcompany.com on korvattava verkkotunnuksesi tiedoilla, jotta DMARC toimisi.

Kuten DKIM ja DMARC, myös DMARC:n on kuitenkin noudatettava tiettyä muotoa. Seuraavassa on esimerkki DMARC-tietueen osista, korvaa vain sulkeet ja niiden sisältö organisaatiosi tiedoilla:

_dmarc.(oma verkkotunnuksesi)

v=DMARC1; p=none; rua=(haluttu sähköpostiosoite);

Esimerkissä _dmarc on DNS-isäntänimen alussa, jonka jälkeen tulee verkkosivustosi verkkotunnus, johon käytäntö lisätään. Tämä osa tarvitaan aina, koska se on TXT-tietueen nimi.

Toinen DMARC-tietueen vakio on v=DMARC1; – tämä osa osoittaa, että DNS:ssä on DMARC-käytäntö, ja tämä tunniste vaaditaan aina. Toinen pakollinen osa on p=, joka tässä esimerkissä on p=none. Tämä kertoo DMARC:lle, mitä tehdä, jos sähköposti ei läpäise SPF- ja DKIM-tarkistuksia. Tässä osassa p=none tarkoittaa, että posti menee silti läpi, p=quarantine merkitsee postin roskapostiksi ja p=reject estää viestin. Suosittelemme p=quarantine, koska se pysäyttää ei-toivotut viestit sijoittamalla ne roskapostikansioon, mutta vastaanottaja voi tarvittaessa palauttaa virheellisesti roskapostikansioon sijoitetut sähköpostit manuaalisesti.

Osa rua=mailto:(haluttu sähköpostiosoite); on valinnainen, mutta suosittelemme sitä, koska se auttaa vianmäärityksessä, jos sähköpostit eivät jostain syystä saavuta määränpäätään tai päätyvät roskapostikansioon. Tässä rua= kertoo, että haluat vastaanottaa raportteja, ja sitä seuraa mailto: ja sähköpostiosoite, johon haluat raportit. Tämä saattaa kuitenkin johtaa hyvin suureen määrään raporttisähköposteja, ja tästä syystä suosittelemme, että luot DMARC-tietueille tarkoitetun sähköpostiosoitteen tai käytät sähköpostiosoitetta, jota käytetään muiden automaattisten sähköpostiviestien käsittelyyn.

Missään tapauksessa ei ole suositeltavaa käyttää henkilökohtaista sähköpostiosoitettasi tai muuta täällä viestintään käytettävää sähköpostiosoitetta, koska suuret määrät raporttisähköposteja saattavat johtaa siihen, että saapuneet sähköpostit täyttävät sähköpostilaatikon, mikä sitten estää sinua lähettämästä ja vastaanottamasta sähköposteja.

DMARC:ssä voidaan halutessasi käyttää muitakin valinnaisia tunnisteita, mutta emme käsittele niitä tässä, koska haluamme näyttää vain perusesimerkin emmekä monimutkaistaa tätä osaa liikaa.